目录

前言

本次的计网课程设计为河南某工程学院课程的实验部分,没办法课程太赶了中间完全没有做过组网实验,所以对于新手来说 难度稍大 可能完全无从下手。

好在两年前,我就接触到了这种组网操作(当时还是思科比较流行)。并且之后顺利拿到 计算机技术与软件专业技术资格(水平)考试 网路工程师证。由于也是过了知识的巅峰时刻,好多交换机路由器的操作命令都不太清楚了,我也是通过查阅各方资料,搞了一下午最终完成了本次组网实验。

前期准备

软件 Wireshark-win64-3.0.0.exe 抓包软件可以辅助实验 ,分析发包过程

WinPcap_4_1_3.exe 小补丁 ensp打不开时可以安装一下

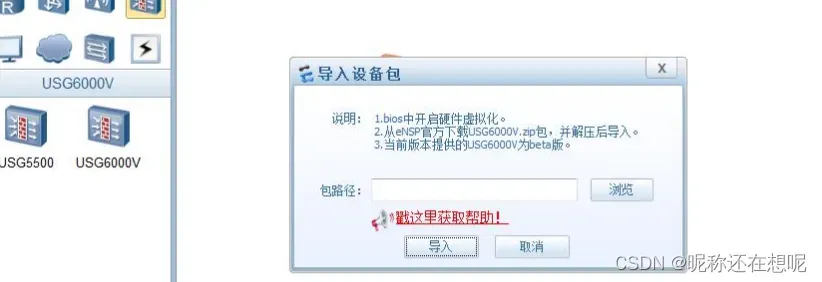

VirtualBox-5.2.22-126460-Win.exe 安装虚拟网卡 可以实现虚拟机到ensp的连通 导入防火墙包也要用到

eNSP V100R003C00 Setup.exe 最重要的 华为模拟器 里面包含大量的华为设备

vfw_usg.vdi.vdi 模拟器里面usg防火墙的包 试图开启防火墙的时候它会提示你导入包,找到这个导入

前面软件的安装就不细说了

回答几个新手常见的问题

1.软件的下载顺序无所谓

2.VirtualBox不兼容 版本太高 或者 打不开!换个版本既可(联系我QQ)

3.上来不要直接敲命令因为是用户页面 先system进入系统设置页面

4. 保存在用户页面下保存 >save (一定要保存否者前功尽弃 再次打开文件 设备重启 所有的配置全无)

5. 页面时不时弹出日志消息怎么让它不出现 undo in en 就可以了

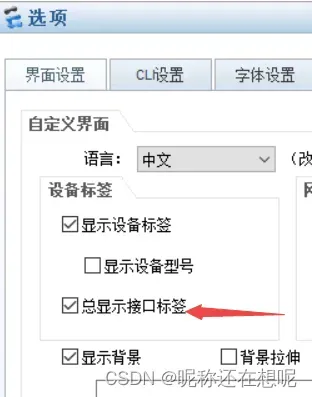

6.我的跟你的不一样 接口端口不显示 !进入设置

组网要求

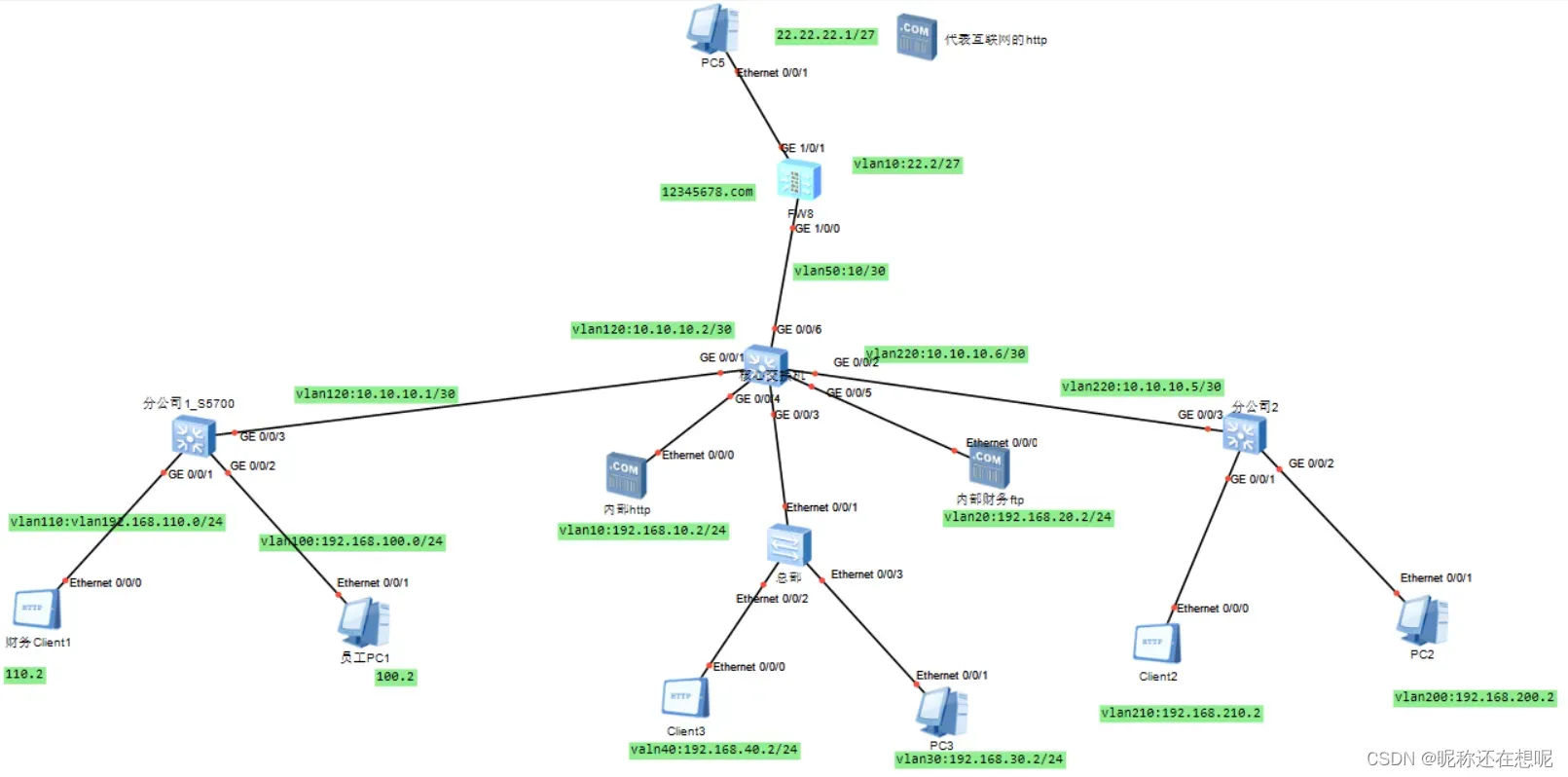

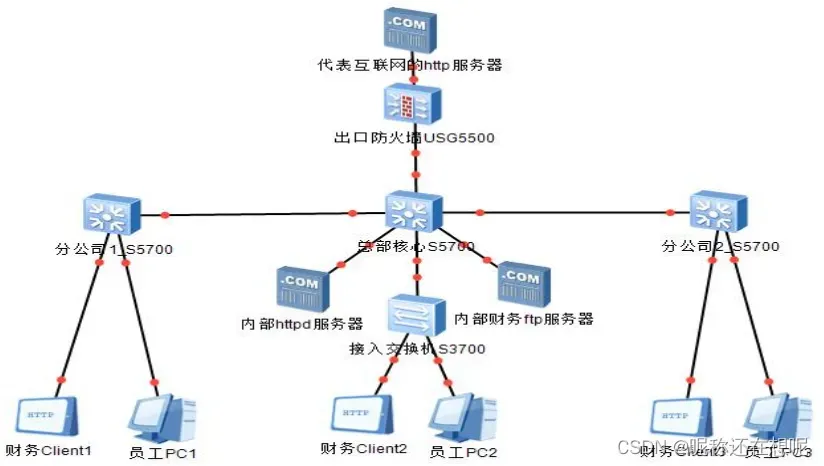

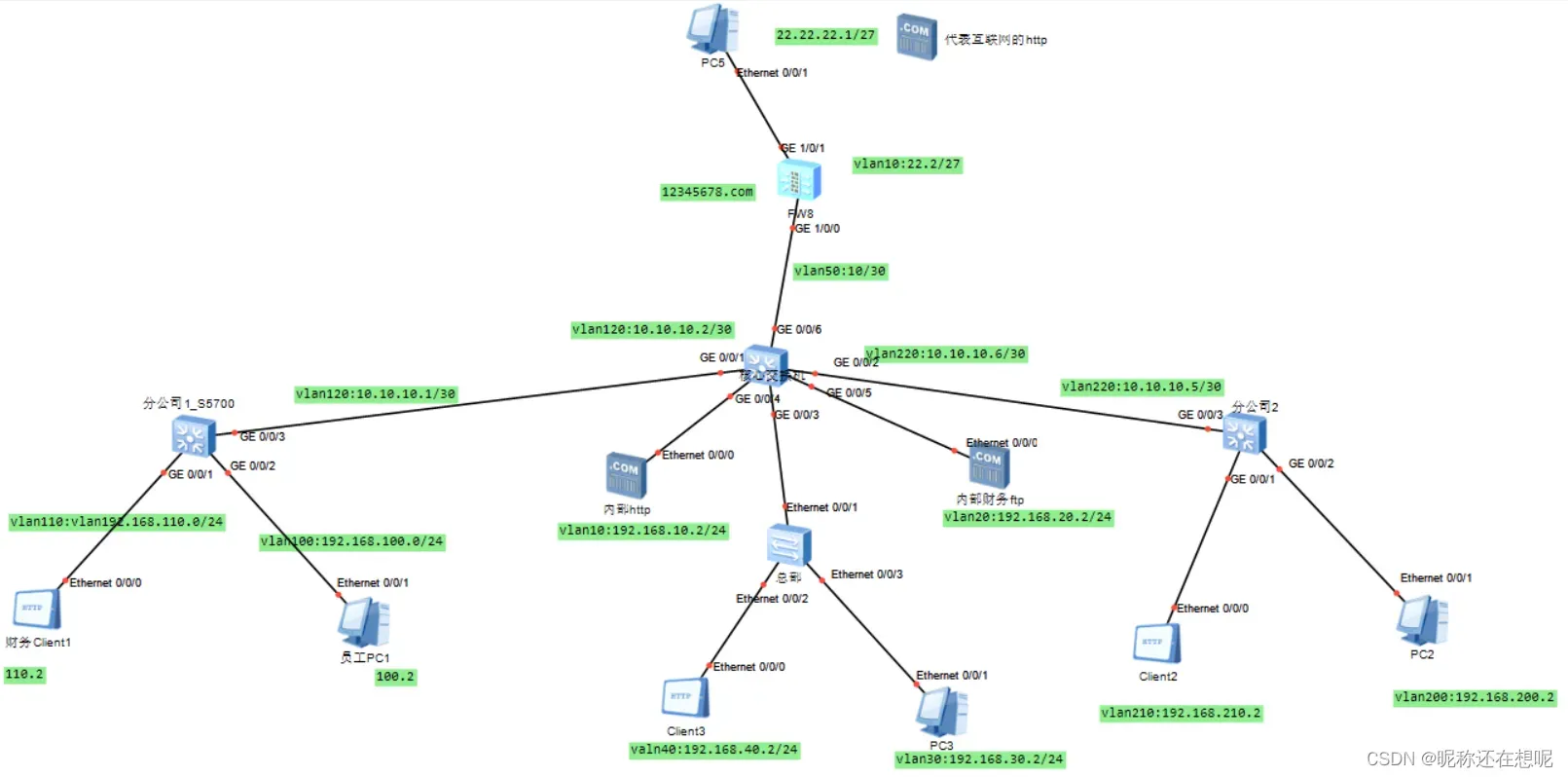

某公司有公司总部,另有两个分公司,申请到 22.22.22.0/27,网关 22.22.22.1 的公网 IP地址,总部大约有 10 台内部服务器,5 台财务服务器,100 名员工,20 名财务人员;分公司 1 有 150 名员工,5 名财务人员;分公司 2 有 200 名员工,8 名财务人员。

要求:

1、 总部、分公司 1 和分公司 2 的员工和财务人员使用的计算机分别有独立的广播域,内部服务器和财务服务器也有独立的广播域。

2、 员工的计算机能够访问互联网,财务人员的计算机、内部服务器和财务服务器不可以访问互联网。

3、员工、财务人员使用的计算机都可以访问内部服务器和财务服务器,并且相互可以访问。 根据下面给出的整体拓扑图,规划、设计出某公司的网络,并在 ENSP 模拟器中给出具体的配置。

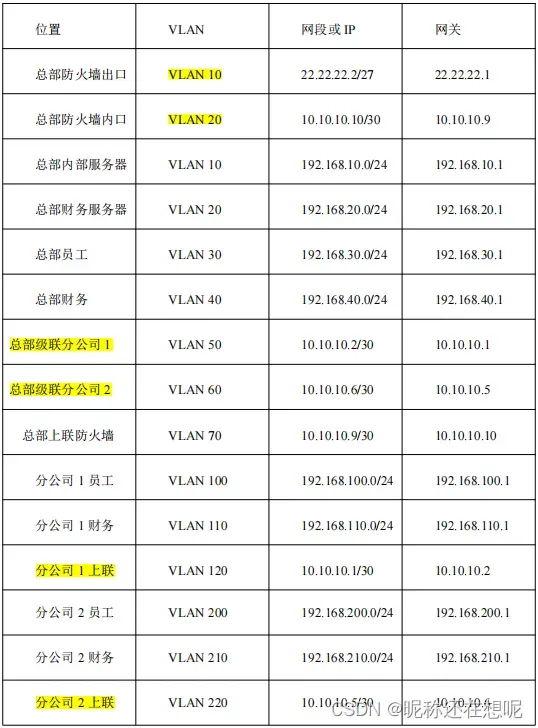

参考考一下文档里面的ip规划

注意防火墙的vlan 不论是内口还是外口 其实是可以不用配置vlan的。

我们把vlan50换成120 vlan60换成220 总部上联防火墙换成vlan50,保持两边的vlan一致。

按照表上的划分也可以,我为了思路更加清晰 就换这个用了 。

开始组网

我们准备这样 从需求出发一点点将设备搭建起来

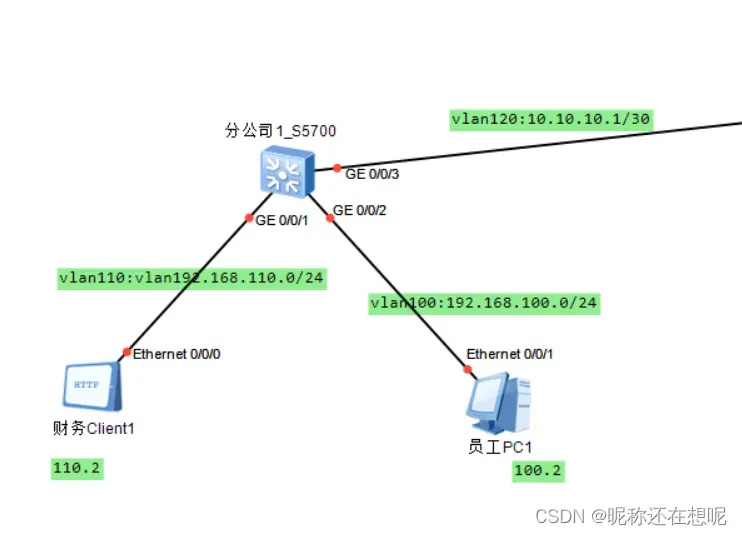

分公司1

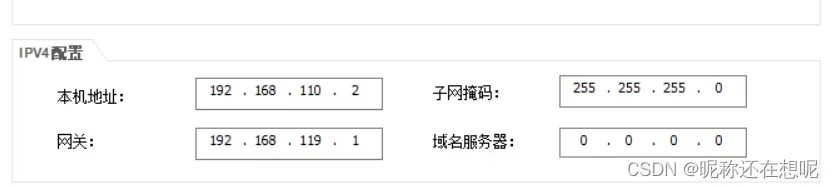

财务clinet配置IP为192.168.110.2(1给网关)(这里网关配错了119改110)

员工pc1配置192.168.100.2(1给网关)

1_5700的GE0/0/1配置接口vlan110 地址为192.168.110.1/24

1_5700的GE0/0/2配置接口vlan100 地址为192.168.100.1/24

1_5700的GE0/0/3配置接口vlan120 地址为10.10.10.1/30

1_5700要配置默认的静态路由 以实现与总部分公司网络的连通

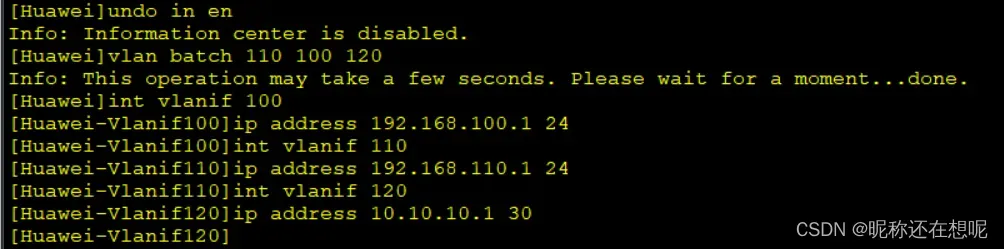

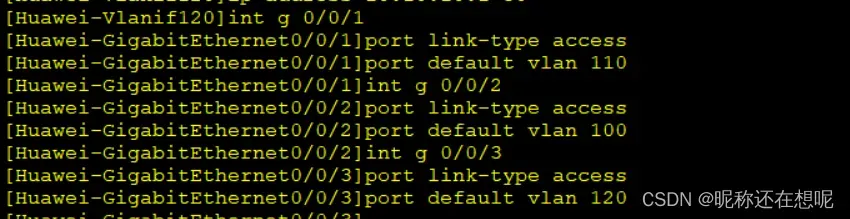

1_5700配置命令参考

vlan batch 110 100 120 //创建多个vlan 并配置ip地址

int vlanif 100 ip address 192.168.100.1 24

int vlanif 110 ip address 192.168.110.1 24

int vlanif 120 ip address 10.10.10.1 30

//进入接口配置

int g 0/0/1

port link-type access

port default vlan 110

int g 0/0/2 port

link-type access

port default vlan 100

int g 0/0/3

port link-type access

port default vlan 120

//配置静态的默认路由

ip route-static 0.0.0.0 0.0.0.0 10.10.10.2![]()

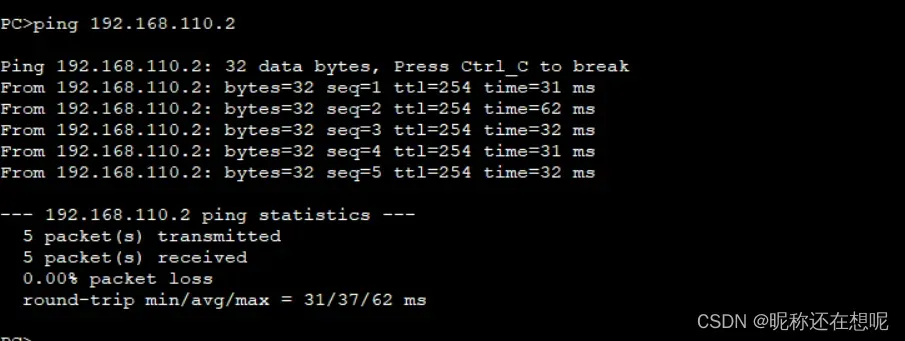

这组命令配置完后 Client1和pc1可以互通 两者都可访问自己的网关 而且有了默认路由可以路由到未知的网段(稍后测试)

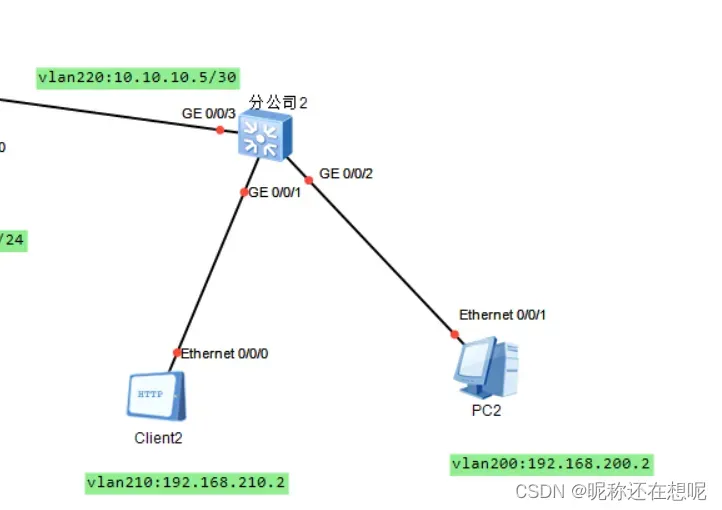

分公司2

其实分公司2的配置和分公司1的配置思想是一样的

财务clinet2配置IP为192.168.210.2(1给网关)

员工pc2配置192.168.200.2(1给网关)

2_5700的GE0/0/1配置接口vlan210 地址为192.168.210.1/24

2_5700的GE0/0/2配置接口vlan200 地址为192.168.200.1/24

2_5700的GE0/0/3配置接口vlan220 地址为10.10.10.5/30

2_5700要配置默认的静态路由 以实现与总部分公司网络的连通

2_5700配置命令参考

vlan batch 210 200 220 //创建多个vlan 并配置ip地址

int vlanif 200

ip address 192.168.200.1 24

int vlanif 210

ip address 192.168.210.1 24

int vlanif 220

ip address 10.10.10.5 30//进入接口配置

int g 0/0/1

port link-type access

port default vlan 210

int g 0/0/2

port link-type access

port default vlan 200

int g 0/0/3

port link-type access

port default vlan 220//配置静态的默认路由

ip route-static 0.0.0.0 0.0.0.0 10.10.10.6总部

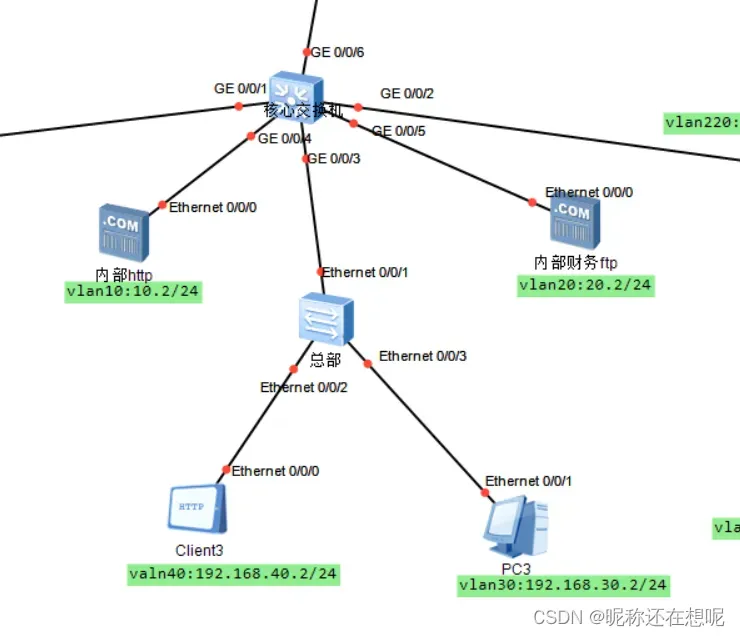

注意总部开始不同了 总部的这台交换机是3700,而且没有参考的上联地址 所以我们可以这样配置 让核心交换机的g0/0/3成为pc3 client3的网关 interface Ethernet0/0/1配置为trunk口

财务clinet3配置IP为192.168.40.2(1给网关)

员工pc3配置192.168.30.2(1给网关)

总部交换机_3700配置参考

vlan batch 30 40

interface Ethernet0/0/1

port link-type trunk

port trunk allow-pass vlan 30 40

interface Ethernet0/0/2

port link-type access

port default vlan 40

interface Ethernet0/0/3

port link-type access

port default vlan 30 接下来配置它们的网关

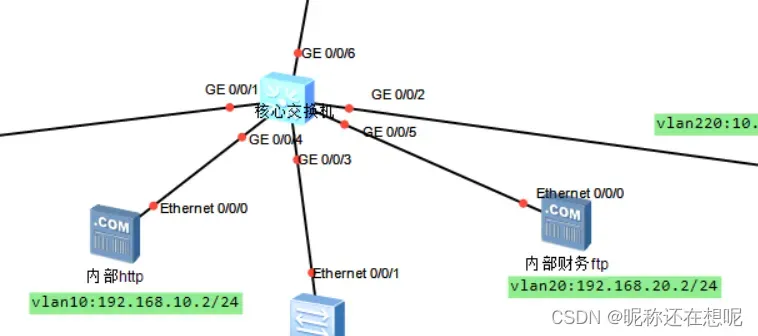

核心交换机配置

我们要把核心交换机的g 0/0/3接口配置为总部pc3的网关

还记得分公司的上联地址(下一跳)嘛

我们要把g 0/0/1 g 0/0/2 分别配置成vlan120:10.10.10.2 和vlan220:10.10.10.6

vlan batch 30 40 120 220 50

int vlanif 30

ip address 192.168.30.1 24

int vlanif 40

ip address 192.168.40.1 24

int vlanif 120

ip address 10.10.10.2 30

int vlanif 220

ip address 10.10.10.6 30

int vlanif 50 (出接口)

ip address 10.10.10.10 30

interface GigabitEthernet0/0/3

port link-type trunk

port trunk allow-pass vlan 30 40

int g 0/0/1

port link-type access

port default vlan 120

int g 0/0/2

port link-type access

port default vlan 220

int g 0/0/6

port link-type access

port default vlan 50此配置后pc3 可以通clien3

但分公司pc1可以和分公司pc2 连通吗 这是不可以的 因为核心交换机还没有路由,这次咱就配置静态路由吧 当然可以配置动态路由但我不想再翻资料了

核心交换机的路由配置(最后增加一条默认路由)

ip route-static 192.168.100.0 255.255.255.0 10.10.10.1

ip route-static 192.168.110.0 255.255.255.0 10.10.10.1

ip route-static 192.168.200.0 255.255.255.0 10.10.10.5

ip route-static 192.168.210.0 255.255.255.0 10.10.10.5

ip route-static 0.0.0.0 0.0.0.0 10.10.10.9此路由配置好后 理论上可以实现总部和分公司的连通

实现内部服务器的搭建

我们有两台服务器分别为http 和 ftp 连接在核心交换机上 内部员工都可以访问到

所以再配置核心交换机

vlan batch 10 20

int vlanif 10

ip address 192.168.10.1 24

int vlanif 20

ip address 192.168.20.1 24

int g 0/0/4

port link-type access

port default vlan 10

int g 0/0/5

port link-type access

port default vlan 20此配置好后 内部http 和内部 ftp所有员工都可访问了(因为是直连 核心交换机的 )

acl_deny部分用户与服务器出口

要实现员工的计算机能够访问互联网,财务人员的计算机、内部服务器和财务服务器不可以访问互联网。 我们可以配置核心的交换机acl 让这几个主机不能出g 0/0/6接口

acl number 2001

rule 5 deny source 192.168.110.0 0.0.0.255

rule 10 deny source 192.168.40.0 0.0.0.255

rule 15 deny source 192.168.210.0 0.0.0.255

rule 20 deny source 192.168.20.0 0.0.0.255

rule 25 deny source 192.168.10.0 0.0.0.255

interface GigabitEthernet0/0/6

traffic-filter outbound acl 2001配置出口防火墙

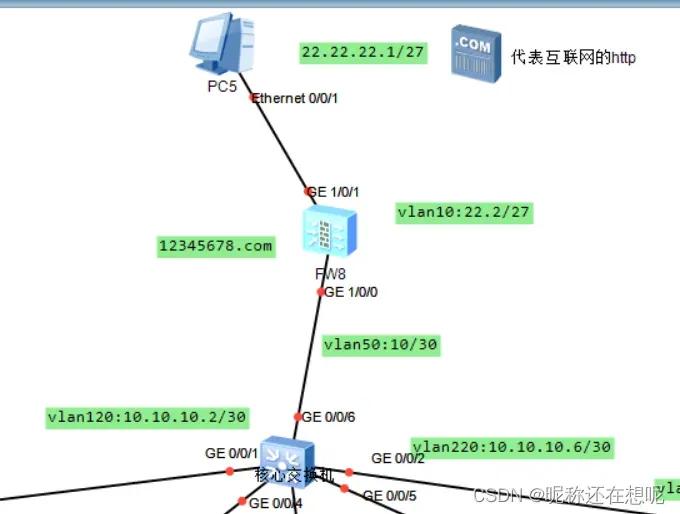

核心交换机的 g 0/0/6接口已经配置好了(10.10.10.10/30)还有默认路由 都会送到10.10.10.9

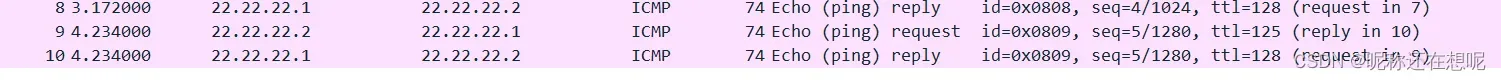

我们用pc5 来模拟互联网的用户 选择任意一台内网主机的用户只要ping通pc5实验就算完成了

配置两个接口

interface GigabitEthernet1/0/0

undo shutdown

ip address 10.10.10.9 255.255.255.252

service-manage ping permitinterface GigabitEthernet1/0/1

undo shutdown

ip address 22.22.22.2 255.255.255.224

service-manage ping permit增加trust与untrust

firewall zone trust

add int g1/0/0

firewall zone untrust

add int g1/0/1让trust与untrust能走通

security-policy

rule name internet

source-zone trust

destination-zone untrust

action permit实现上网的端口转换

nat-policy

rule name internet

source-zone trust

destination-zone untrust

action nat easy-ip为有权上网的用户提供路由

ip route-static 192.168.30.0 255.255.255.0 10.10.10.10

ip route-static 192.168.100.0 255.255.255.0 10.10.10.10

ip route-static 192.168.200.0 255.255.255.0 10.10.10.10现在内网的普通用户是可以访问互联网 而互联网不能主动访问内网的用户 下图可以看到是做nat端口转换的

(修正) 防火墙实现上网限制

之前不是acl_deny服务器出口出口了嘛!其实还可以用防火墙的这种方法 两者最后的目的都是一样的 。貌似任务书里面就是这样配置的,如果你配置了acl 没关系可以取消再行配置

进入核心交换机的g6口取消掉acl过滤

int g 0/0/6

undo traffic-filter outbound acl 2001

dis this (查看当前接口下配置)进入防火墙策略下 将可以上网的网段 做源网段匹配 就可以实现用户上网 服务器不可上网了

security-policy

rule name internet

source-zone trust

destination-zone untrust

source-address 192.168.30.0 24

source-address 192.168.100.0 24

source-address 192.168.200.0 24

action permit

nat-policy

rule name internet

source-zone trust

destination-zone untrust

source-address 192.168.30.0 24

source-address 192.168.100.0 24

source-address 192.168.200.0 24

action nat easy-ip最后在给防火墙加一条默认路由(之前也考虑了 想着已经进公网了 应该不用了有动态路由 但其实还并没有完全进入公网 还是的配下一跳地址)

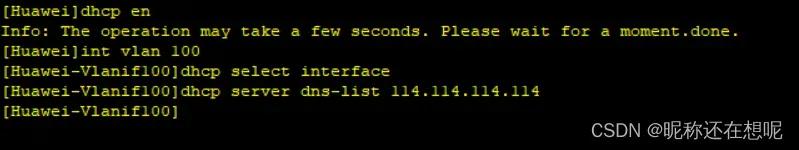

ip route-static 0.0.0.0 0.0.0.0 22.22.22.1dhcp分配ip

之前我们内部的pc都是手动配置的 接下来我们使用dhcp 分发要想实现这个功能需要在各个网段的网关接口上配置dhcp ,命令非常的简单 找到网关就行,

下面我以pc1为例 pc1的网关在分公司1_5700的g0/0/2配置vlan100下 所以我们进入vlan100

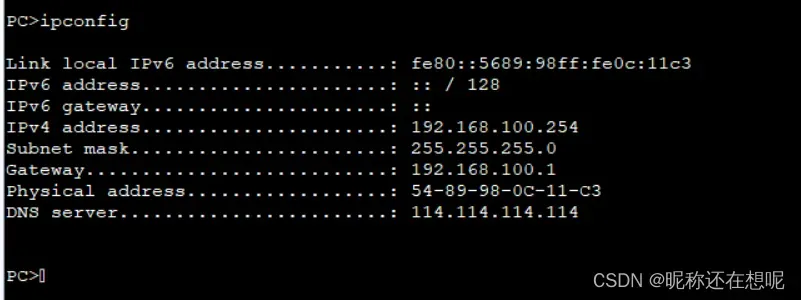

就配置好了 用pc1测试一下

可以看到已成成功获取ip 地址了 平且是192.168.100.254

结语

网络的复杂程度远超过于此 实践也是快速有效的方法。 由于本人知识水平有限 难免在配置上犯傻 如果你有什么更好的配置方法或想法,欢迎进行交流

最后附上本次的工程文件 作为参考学习 。(用核心交换机acl过滤 没有更改)

通过百度网盘分享的文件:ensp组网课程…

链接:https://pan.baidu.com/s/1WIWXh5hdAXScZReCiuT5wg?pwd=9uwn

提取码:9uwn

命令 dis cu就可看到设备的全部配置了!

小伙伴们一定要多给我点赞 关注 收藏啊!

版权声明:本文为博主作者:昵称还在想呢原创文章,版权归属原作者,如果侵权,请联系我们删除!

原文链接:https://blog.csdn.net/shelter1234567/article/details/128265006