文章目录

- 1. 引言

- 2. 安全双属性索引

-

* 2.1 概述- 2.2 数学模型描述

- 2.3 索引结构设计

-

* 索引实现方式- 具体示例

- 应用场景

- 2.4 安全性分析

-

* 加密哈希函数的数学原理-

* 哈希函数定义- 示例

- 数据项的加密存储

- 定期更新哈希函数的数学基础

-

- 2.5 性能优化

-

* 哈希函数的优化- 数据存储和索引结构优化

- 查询优化

- 并行处理

- 定期维护

- 3. 矩阵布隆过滤器

-

* 3.1 矩阵布隆过滤器的基本原理- 3.2 应用场景

- 3.3 优势与限制

- 4. 总结

- 参考文献

1. 引言

在当今的信息时代,传感器网络在数据收集和处理中扮演着至关重要的角色。随着技术的进步,管理这些网络中的敏感数据变得尤为重要。本文旨在探索如何在传感器网络中有效地管理敏感数据,同时保障数据的安全和效率。

2. 安全双属性索引

2.1 概述

安全双属性索引是一个先进的技术,旨在高效管理传感器网络中的敏感数据。这种索引技术的核心在于它能够同时考虑两种不同的数据属性进行索引,这一点在处理大规模和多维度数据时尤其重要。它不仅确保了数据的安全性,而且提高了检索效率。此技术特别适合于那些数据量大且需求多样化的应用场景,例如环境监控系统、智能城市基础设施管理、交通流量监测,以及其他需要精准和快速数据访问的领域。通过这种方法,可以在保护数据隐私和安全的前提下,实现对复杂数据环境的有效管理和应用。

2.2 数学模型描述

在安全双属性索引(Secure dual attribute index)的背景下,考虑一个数据集 D = { d 1 , d 2 , … , d n }

D = \{d_1, d_2, \ldots, d_n\} D={d1,d2,…,dn},其中每个数据项 d i d_i di 包含两个属性

A A A 和 B B B。我们的目标是构建一个索引 I I I,使得我们能够高效地检索出所有同时满足属性值 A = a A=a A=a 和 B =

b B=b B=b 的数据项。

假设我们有以下数据集:

- d 1 d_1 d1: A = 1 A=1 A=1, B = 5 B=5 B=5

- d 2 d_2 d2: A = 2 A=2 A=2, B = 3 B=3 B=3

- d 3 d_3 d3: A = 1 A=1 A=1, B = 7 B=7 B=7

- d 4 d_4 d4: A = 2 A=2 A=2, B = 5 B=5 B=5

构建一个双属性索引可以通过建立一个二维表格来实现。在这个表格中,一维代表属性 A A A 的值,另一维代表属性 B B B

的值。表中的每个单元格包含指向具有相应属性值的数据项的引用。对于上述数据集,索引 I I I 可以表示为:

| A \ B A \backslash B A\B | 3 | 5 | 7 |

|---|---|---|---|

| 1 | – | d 1 d_1 d1 | d 3 d_3 d3 |

| 2 | d 2 d_2 d2 | d 4 d_4 d4 | – |

在这个索引中,如果我们想要检索所有满足 A = 1 A=1 A=1 和 B = 5 B=5 B=5 的数据项,我们只需要查看索引 I I I 中对应于

A = 1 A=1 A=1 和 B = 5 B=5 B=5 的单元格。在这个例子中,我们找到了 d 1 d_1 d1。

2.3 索引结构设计

我们的关键任务是设计一个既能高效支持数据检索又能确保数据安全的索引结构。在安全双属性索引的背景下,一个有效的方法是利用哈希表来实现这个目标。

索引实现方式

考虑数据集 D = { d 1 , d 2 , … , d n } D = \{d_1, d_2, \ldots, d_n\}

D={d1,d2,…,dn},其中每个数据项 d i d_i di 包含两个属性 A A A 和 B B B。对于每一个数据项 d i

d_i di,我们计算其属性 A A A 和 B B B 的哈希值 h A ( a i ) h_A(a_i) hA(ai) 和 h B ( b

i ) h_B(b_i) hB(bi)。然后,将数据项 d i d_i di 放置在哈希表中,具体位置对应于 ( h A ( a i ) , h

B ( b i ) ) (h_A(a_i), h_B(b_i))

(hA(ai),hB(bi))。这样的设计允许快速检索特定属性组合的数据项,同时保障了数据的安全性。

具体示例

假设我们有一个小型的电子病历数据库,每条病历记录包含患者ID(属性 A A A)和疾病代码(属性 B B

B)。我们需要构建一个索引,以便快速检索特定患者的特定疾病记录。

假定我们有以下数据项:

- d 1 d_1 d1: 患者ID = 123, 疾病代码 = “A01”

- d 2 d_2 d2: 患者ID = 456, 疾病代码 = “B23”

- d 3 d_3 d3: 患者ID = 123, 疾病代码 = “C45”

- d 4 d_4 d4: 患者ID = 789, 疾病代码 = “A01”

我们使用哈希函数 h A h_A hA 和 h B h_B hB 来计算每个属性的哈希值,并将数据项存储在哈希表中。例如,如果 h A ( 123

) h_A(123) hA(123) = 3 和 h B ( ” A 01 ” ) h_B(“A01”) hB(“A01”) = 2,那么 d 1

d_1 d1 将被存储在哈希表的位置 (3, 2)。

应用场景

这种索引结构尤其适合于处理敏感数据的应用场景,特别是在医疗、金融和个人数据保护等领域。例如,在医疗领域,它可以用于安全地管理病历信息,使医生能够快速访问特定患者的健康记录,同时确保这些信息不会被未授权的人员获取。在金融行业,这种结构有助于保护客户的交易数据和个人信息,使银行能够安全地处理大量的交易查询和分析,而不泄露敏感信息。在个人数据保护方面,这种索引结构可以用于社交媒体或电子商务网站,以保护用户数据,同时提供个性化的服务。使用哈希函数加强了数据的隐私性和安全性,因为它能够在不直接暴露原始数据的情况下,有效地检索信息。

2.4 安全性分析

保障索引方法的安全性至关重要。在我们设计的安全双属性索引中,使用了加密的哈希函数 h A h_A hA 和 h B h_B hB

来确保数据的安全性。这种方法的核心思想是即使攻击者能够获取到哈希值,也无法逆推出原始的属性值。

加密哈希函数的数学原理

哈希函数定义

加密哈希函数可以表示为:

h ( x ) = y h(x) = y h(x)=y

其中 x x x 是任意长度的输入(例如数据项的属性值), y y y 是固定长度的输出(哈希值)。理想的哈希函数满足以下性质:

-

抗碰撞性(Collision Resistance) :

∀ x 1 , x 2 , x 1 ≠ x 2 ⇒ h ( x 1 ) ≠ h ( x 2 ) \forall x_1, x_2, ; x_1 \neq

x_2 \Rightarrow h(x_1) \neq h(x_2) ∀x1,x2,x1=x2⇒h(x1)=h(x2)

这意味着找到两个不同的输入 x 1 x_1 x1 和 x 2 x_2 x2 使得 h ( x 1 ) = h ( x 2 ) h(x_1) =

h(x_2) h(x1)=h(x2) 是非常困难的。 -

隐藏性(Hiding) :

给定 h ( x ) h(x) h(x),对于任何输入 x x x,没有可行的方法可以找出 x x x。 -

不可逆性(Pre-image Resistance) :

∀ y , given y , it is hard to find x such that h ( x ) = y \forall y, ;

\text{given } y, ; \text{it is hard to find } x ; \text{such that } h(x) = y

∀y,given y,it is hard to find xsuch that h(x)=y

这意味着无法从哈希值反推出原始输入。

示例

假设我们有一个简单的哈希函数 h ( x ) = ( a x + b ) m o d n h(x) = (ax + b) \mod n

h(x)=(ax+b)modn,其中 a , b , n a, b, n a,b,n

是函数的参数。尽管这个函数在实际应用中过于简单,但它能够帮助理解哈希函数的基本概念。

数据项的加密存储

为了进一步增强安全性,我们建议在索引中加密存储每个数据项 d i d_i di。如果数据项 d i d_i di

是一个字符串或数字,我们可以使用加密函数 E E E 来进行加密:

E ( d i , k ) = e i E(d_i, k) = e_i E(di,k)=ei

其中 k k k 是密钥, e i e_i ei 是加密后的数据项。

定期更新哈希函数的数学基础

定期更新哈希函数是为了应对所谓的“密码学破解”。假设我们的哈希函数 h h h 在时间 t t t 变得不安全,我们可以通过引入新的哈希函数 h ′

h’ h′ 来替代 h h h。这种更换可以表示为:

h ′ ( x , t ) = y ′ h’(x, t) = y’ h′(x,t)=y′

其中 y ′ y’ y′ 是新的哈希值, t t t 是时间因子,表示了哈希函数的更新。

通过结合加密哈希函数、数据项的加密存储、定期更新哈希函数等措施,可以极大地增强索引方法的安全性,保护敏感数据不受威胁。

2.5 性能优化

在设计安全双属性索引时,除了安全性之外,性能优化也是一个关键考虑因素。性能优化主要涉及提高数据检索的效率和减少计算资源的消耗,从而使索引结构在实际应用中更加高效和实用。

哈希函数的优化

优化哈希函数是提高索引效率的关键。理想的哈希函数应具备以下特点:

- 快速计算 :哈希函数需要能够快速处理输入数据,以减少数据处理时间。

- 均匀分布 :哈希值应该均匀分布在哈希表中,以减少冲突和提高检索速度。

例如,考虑一个哈希函数 h ( x ) = ( a x + b ) m o d n h(x) = (ax + b) \mod n

h(x)=(ax+b)modn,通过调整参数 a , b , n a, b, n a,b,n,可以优化哈希值的分布。

数据存储和索引结构优化

- 数据分片 :将大型数据集分片,可以在不同的服务器或存储单元上并行处理,从而提高处理速度。

- 索引压缩 :对索引结构进行压缩,可以减少存储空间的需求,同时加快数据检索速度。

查询优化

- 缓存机制 :对频繁查询的结果实施缓存,可以显著减少重复查询的开销。

- 查询预处理 :通过预处理查询条件,如预计算常用查询的哈希值,可以加快查询速度。

并行处理

- 多线程和分布式计算 :利用多线程和分布式计算技术可以提高数据处理的速率,尤其在处理大数据集时更为有效。

定期维护

- 定期重构索引 :随着数据的增加,定期重构索引可以优化其结构,提高检索效率。

- 性能监控 :通过监控系统性能,可以及时发现并解决可能的瓶颈问题。

通过上述方法,我们可以在确保数据安全的同时,优化索引结构的性能,使其更加适应于处理大规模数据集的需求。

3. 矩阵布隆过滤器

矩阵布隆过滤器(Matrix Bloom

Filter)是一种高效的数据结构,用于快速检查一个元素是否属于一个集合,同时减少存储空间的需求。这种数据结构特别适用于大数据集中的快速成员查询和网络应用中的数据同步。

3.1 矩阵布隆过滤器的基本原理

矩阵布隆过滤器是传统布隆过滤器的扩展。它使用一个二维矩阵来存储信息,每一行代表一个不同的哈希函数,每一列代表可能的元素值。当一个元素被添加到过滤器时,它会被多个哈希函数处理,每个哈希函数将对应的矩阵行中的一个特定位置置为1。

例如,如果我们有一个元素 x x x 和三个哈希函数 h 1 , h 2 , h 3 h_1, h_2, h_3

h1,h2,h3,则矩阵的更新可以表示为:

M [ h 1 ( x ) ] [ ∗ ] = 1 M [ h 2 ( x ) ] [ ∗ ] = 1 M [ h 3 ( x ) ] [ ∗ ] = 1

M[h_1(x)][] = 1 \\ M[h_2(x)][] = 1 \\ M[h_3(x)][*] = 1

M[h1(x)][∗]=1M[h2(x)][∗]=1M[h3(x)][∗]=1

其中 M M M 是布隆过滤器的矩阵, h 1 ( x ) , h 2 ( x ) , h 3 ( x ) h_1(x), h_2(x), h_3(x)

h1(x),h2(x),h3(x) 是元素 x x x 经过哈希函数处理的结果。

3.2 应用场景

矩阵布隆过滤器可以应用于多种场景,包括:

- 网络路由 :快速检查网络数据包的元数据,以确定路由路径。

- 数据去重 :在大数据处理中快速检查数据是否已存在,从而实现数据去重。

- 缓存策略 :在缓存系统中,快速判断一个数据是否已被缓存。

3.3 优势与限制

矩阵布隆过滤器的主要优势在于其高效性和节省空间的特点。然而,它也有局限性,包括假阳性的可能性,即它可能错误地判断一个未存储的元素为存在。此外,一旦矩阵被构建,就无法从中删除元素。

通过在合适的场景中应用矩阵布隆过滤器,可以显著提高数据处理和查询的效率。

4. 总结

本文详细探讨了在传感器网络中管理敏感数据的高效方法。我们介绍了安全双属性索引,强调了其在保护数据安全性和提高检索效率方面的重要性。此外,我们还探讨了矩阵布隆过滤器,一个用于快速成员检查和数据同步的高效数据结构。这些技术的应用不仅限于传感器网络,还可以扩展到其他多种数据密集型领域。

未来的研究可以着眼于进一步优化这些技术,特别是在提高处理速度和减少误判率方面。此外,随着数据隐私和安全性要求的不断提高,研究如何在保持高效率的同时进一步增强数据安全性,将是一个重要的方向。最终,这些技术的发展将在智能数据处理和网络管理领域开启新的可能性和应用场景。

参考文献

- “Data and Privacy Management in Sensor Networks” – Special Issue on MDPI’s Sensors journal – mdpi.com

- “Learning to Hash for Indexing Big Data – A Survey” – ar5iv.org

- “Big data analytics: a survey” – Journal of Big Data – springeropen.com

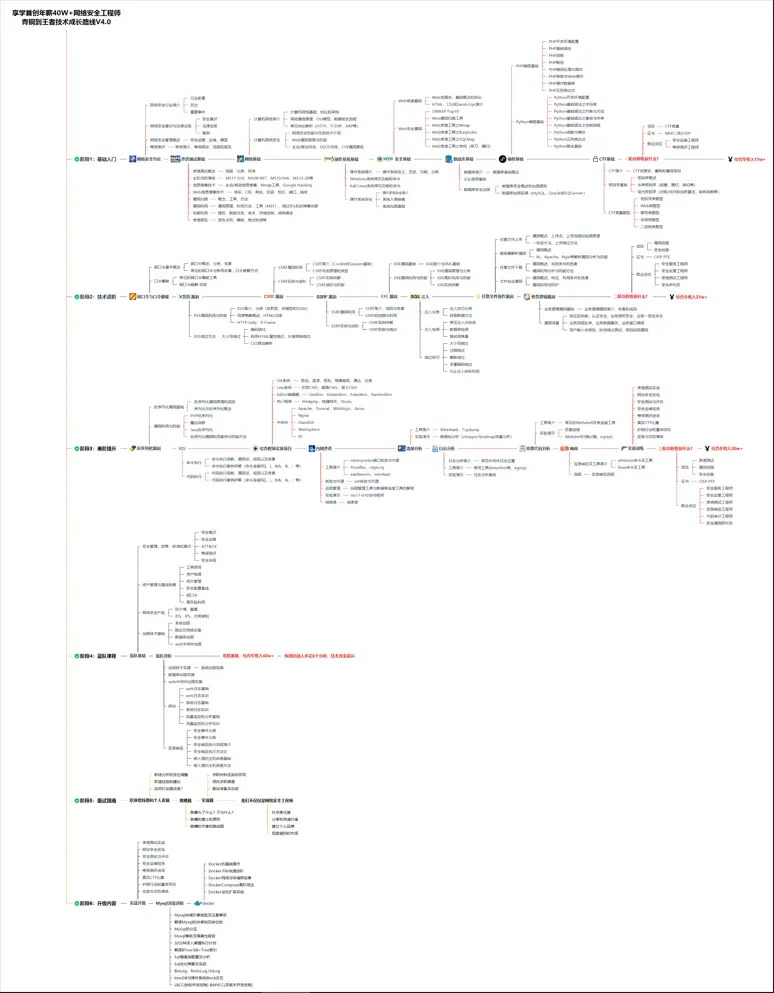

学习计划安排

我一共划分了六个阶段,但并不是说你得学完全部才能上手工作,对于一些初级岗位,学到第三四个阶段就足矣~

这里我整合并且整理成了一份【282G】的网络安全从零基础入门到进阶资料包,需要的小伙伴可以扫描下方CSDN官方合作二维码免费领取哦,无偿分享!!!

如果你对网络安全入门感兴趣,那么你需要的话可以

点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

①网络安全学习路线

②上百份渗透测试电子书

③安全攻防357页笔记

④50份安全攻防面试指南

⑤安全红队渗透工具包

⑥HW护网行动经验总结

⑦100个漏洞实战案例

⑧安全大厂内部视频资源

⑨历年CTF夺旗赛题解析

版权声明:本文为博主作者:程序员–青青原创文章,版权归属原作者,如果侵权,请联系我们删除!

原文链接:https://blog.csdn.net/ZL_1618/article/details/136399078